Índice de contenidos

¿Qué es un exploit y para qué sirve?

Exploits de día cero (0-day / zero day)

Exploits en dispositivos y servicios

Exploits en aplicaciones móviles y web

Ejemplos célebres: EternalBlue y BlueKeep

¿Qué es la protección anti-exploit?

Prevención de ejecución de datos (DEP)

Aleatorización del layout del espacio de direcciones (ASLR)

¿Qué es un exploit y para qué sirve?

Un exploit es un fragmento de código, software o técnica que aprovecha una vulnerabilidad en un sistema (aplicación, dispositivo de red…) para ejecutar acciones no autorizadas.

- Exploit remoto: Permite al atacante comprometer un sistema sin acceso físico.

- Exploit local: Funciona desde un usuario con acceso limitado para escalar privilegios.

Su uso legítimo (por ejemplo, en tests de penetración) ayuda a mejorar la seguridad, pero en manos malintencionadas ocasiona robo de datos, apagones de servicios y, en última instancia, daños económicos y reputacionales.

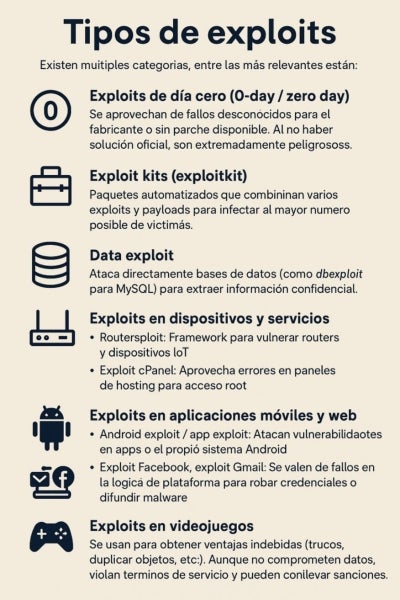

Tipos de exploits

Existen múltiples categorías, entre las más relevantes están:

Exploits de día cero (0-day / zero day)

Se aprovechan de fallos desconocidos para el fabricante o sin parche disponible. Al no haber solución oficial, son extremadamente peligrosos.

Exploit kits (exploitkit)

Paquetes automatizados que combinan varios exploits y payloads para infectar al mayor número posible de víctimas.

Data exploit

Ataca directamente bases de datos (como dbexploit para MySQL) para extraer información confidencial.

Exploits en dispositivos y servicios

- Routersploit: Framework para vulnerar routers y dispositivos IoT.

- Exploit cPanel: Aprovecha errores en paneles de hosting para acceso root.

Exploits en aplicaciones móviles y web

- Android exploit / app exploit: Atacan vulnerabilidades en apps o el propio sistema Android.

- Exploit Facebook, exploit Gmail: Se valen de fallos en la lógica de la plataforma para robar credenciales o difundir malware.

- Moodle exploit: Centrado en la plataforma educativa para manipular calificaciones o robar información de estudiantes.

Exploits en videojuegos

Se usan para obtener ventajas indebidas (trucos, duplicar objetos, etc.). Aunque no comprometen datos, violan términos de servicio y pueden conllevar sanciones.

Ejemplos célebres: EternalBlue y BlueKeep

- EternalBlue: Explotó una vulnerabilidad en SMB de Windows sin parche inicial, desatando el ransomware WannaCry en 2017 y afectando a miles de organizaciones en todo el mundo.

- BlueKeep: Descubierto en 2019, es un fallo crítico en el servicio RDP de Windows; Microsoft lanzó actualizaciones de emergencia debido al riesgo de un ataque masivo similar a EternalBlue.

Ambos destacan la gravedad de un exploit de día cero, ya que su desconocimiento y propagación rápida lo convierten en arma eficiente para ciberdelincuentes.

Exploit vs. Payload

- Exploit: Código que activa la vulnerabilidad.

- Payload: Código malicioso que se ejecuta tras lograr el acceso (puede ser un troyano, ransomware o backdoor).

Piensa en el exploit como la llave que abre la puerta y en el payload como el intruso que entra a robar tus datos.

¿Qué es la protección anti-exploit?

La protección anti-exploit agrupa un conjunto de mitigaciones a nivel de sistema y de aplicación que impiden que código malicioso explote vulnerabilidades conocidas o desconocidas.

A diferencia de un antivirus tradicional (que detecta firmas de malware), un anti-exploit actúa proactivamente sobre el comportamiento y la memoria de los procesos para cortar el ataque en su fase inicial.

Sandboxing

Ejecuta aplicaciones o procesos en entornos aislados, de modo que cualquier comportamiento malicioso quede contenido y no alcance el resto del sistema.

Ejemplos de sandboxing:

- Navegadores: Google Chrome y Microsoft Edge aíslan cada pestaña en un contenedor de proceso separado.

- Windows Defender Application Guard: usa contenedores de Hyper-V para abrir sitios web de alta sospecha en un entorno virtualizado independiente.

- Docker / Kubernetes: en entornos de servidores, limita los privilegios y el acceso a recursos para micro-servicios.

Control de integridad

Verifica constantemente que el código y los datos críticos no hayan sido alterados.

- Code signing: firmas criptográficas sobre ejecutables y bibliotecas.

- Secure Boot y UEFI: invalidan kernels o drivers no firmados.

- HMAC/checksums: Windows File Integrity Monitoring y soluciones EDR que comparan sumas de archivos con valores de referencia.

Prevención de ejecución de datos (DEP)

Impide que regiones de memoria dedicadas a datos se ejecuten como código. DEP lo consigue marcando páginas de memoria con el bit NX (“no-execute”) del procesador.

- Implementación: hardware (Intel XD, AMD NX) y software (marcaje de secciones).

- Modos de funcionamiento:

- Enforced: bloquea en tiempo de ejecución y genera excepción.

- Opt-in/Opt-out: permite excepciones para aplicaciones legacy tras evaluación de impacto.

- Recomendación NIST: “Enable Operating System Anti-Exploitation Features/Deploy Anti-Exploitation Tools” incluye DEP como control mínimo

Aleatorización del layout del espacio de direcciones (ASLR)

Reubica aleatoriamente en cada arranque o carga de módulo las direcciones de memoria de librerías, heap, stack y otras regiones críticas. Así se dificulta predecir dónde inyectar o redirigir el flujo de ejecución.

- Grados de ASLR:

- Módulo-level: mueve DLLs.

- Bottom-up: desplaza el heap.

- High-entropy (64 bits): en arquitecturas de 64 bits, con mayor entropía.

- Integración en Windows y Linux:

- Windows 10/11 soporta ASLR basada en memoria gestionada por Defender Exploit Guard .

- Linux PIE (Position-Independent Executables) y KASLR (Kernel ASLR) activados por defecto en muchas distros.

Técnicas mitigadoras complementarias

Mitigación | Descripción |

| Control Flow Guard (CFG) | Verifica en tiempo de ejecución que las indirect calls apunten sólo a destinos válidos (Windows) . |

| Stack Cookies / Canaries | Inserta valores sentinela antes del return address; si se corrompen, se aborta el proceso. |

| SafeSEH / SEHOP | Protege la cadena de manejo de excepciones estructuradas (Windows). |

| Heap Protections | Envío de gran destrozado (“heap feng shui”), detección temprana de desbordamientos. |

| Attack Surface Reduction | Reglas que bloquean comportamientos de alto riesgo (ASR rules en Defender) . |

Hacker vs. Exploiter

- Hacker: Experto en tecnología que puede tener intenciones éticas (white-hat) o maliciosas (black-hat).

- Exploiter: Rol más específico: quien crea o usa exploits para vulnerar sistemas.

No todos los hackers son exploiters, pero todo exploiter forma parte del amplio “mundo hacker”.

Delito de exploit

En el ámbito legal, emplear un exploit sin autorización constituye un delito informático:

- Acceso ilícito: Entrar sin permiso en sistemas ajenos.

- Daño informático: Alterar, destruir o inutilizar datos y sistemas.

Las penas varían según la jurisdicción, pero en España pueden incluir multas elevadas y penas de prisión.

Haz del cibercrimen tu oportunidad profesional

Algunos datos:

· INCIBE ha elevado a 99.600 los profesionales de ciberseguridad que necesita España este año (2025)

· El plan estratégico del Gobierno de España establece objetivos concretos en materia de digitalización y, por ende, de ciberseguridad. Una de sus metas para 2025 es contar con 20.000 nuevos especialistas en ciberseguridad, IA y Datos.

Con el Máster en Ciberseguridad Online de UAX dominarás:

🎯 Análisis forense digital y respuesta ante incidentes

- Serás el detective que resuelve crímenes digitales en tiempo real

🛡️ Arquitecturas de seguridad blindadas

- Diseñarás fortalezas digitales impenetrables

⚡ Explotación controlada y vulnerabilidades

- Routersploit, dbexploit, exploits zero-day: pensarás como un hacker para vencer a los hackers

🚨 Soluciones anti-exploit de última generación

- Implementarás defensas que se anticipan al ataque

¿Por qué este máster es diferente?

1. 100% casos reales. No teoría de libro: situaciones que vivirás en tu primer día de trabajo.

2. Metodología online y flexible, que te permitirá compatibilizar tus estudios con tu vida profesional y personal.

3. Recibirás el acompañamiento de tutores personales que te ayudarán a sacar el máximo partido de tus estudios y tu tiempo.

4. Red de contactos única. Conectarás con profesionales que ya están donde tú quieres estar.

Si todavía no lo tienes claro, no te pierdas nuestro artículo ¿por qué estudiar ciberseguridad?, donde encontrarás más información acerca de esta especialidad tan demandada.

¡Hazlo en UAX!

Fuentes:

- OWASP Foundation – Projectos de seguridad y guías de mitigación.

- CERT-EU – Informes sobre vulnerabilidades de día cero.

- NIST (National Institute of Standards and Technology) – Framework de ciberseguridad.

- ENISA (European Union Agency for Cybersecurity) – Buenas prácticas y alertas de seguridad.